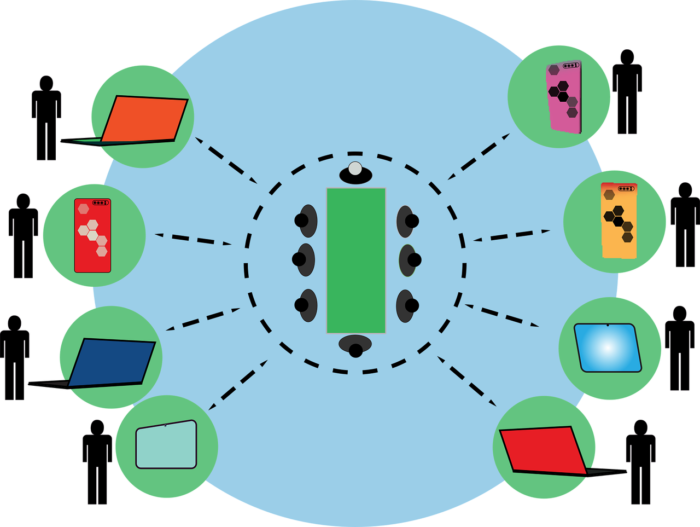

Videokonferenzsysteme haben sich in den letzten Jahren im Bereich Funktionsumfang und Komfort sehr weiterentwickelt. Gerade in der aktuellen COVID-19-Krise ist die Nachfrage nach Videokonferenzsysteme stark gestiegen und ist für viele Firmen ein wichtiges Werkzeug für den täglichen Arbeitsablauf. Eine Konferenz per Web-Anwendung mit Sprache und Video in Verbindung mit Chat und dem Teilen von Desktops und Anwendungen bis hin zur gemeinsamen Bearbeitung von Dokumenten mit einer einzigen Plattform ist mittlerweile problemlos möglich und ersetzt in manchen Bereichen komplett die klassische Telefonkonferenz und E-Mail-Kommunikation. Ein solches Videokonferenzsystem kann betriebssystemübergreifend eingesetzt werden egal ob Windows-PC, iMac von Apple oder das Handy (iPhone oder Android).

Kurzum, es gibt offensichtlich nur Vorteile, solch ein System einzusetzen. Das allerdings nur die halbe Wahrheit, denn die Nutzung vieler Videokonferenzsysteme ist möglicherweise datenschutzrechtlich problematisch. Das Beispiel der Negativ-Schlagzeilen des beliebten US-Amerikanischen Anbieters Zoom Video Communications zeigt, dass in der Praxis noch große Unsicherheit im Umgang mit der Datenschutzgrundverordnung (DSGVO) herrscht beim Einsatz sicherer Videokonferenzsysteme. Dabei bieten die für den Datenschutz verantwortlichen Behörden aktuell keine große Unterstützung und stellen nur sehr allgemein formulierte Hinweise und FAQs wie z. B. der Hamburgische Datenschutzbeauftragte zur Verfügung.

Datenschutzrelevante Anforderungen

Die DSGVO beschreibt den Datenschutz für technische Einrichtungen u. a. in Art. 25. Daher sollten folgende datenschutzrelevanten Anforderungen bei der Auswahl des Videokonferenzsystems beachtet werden:

- EU-Anbieter immer vorziehen, nur diese Anbieter unterliegen der DSGVO-Anforderungen

- Verschlüsselte Verbindung der Kommunikation

- Bildschirmübertragung müssen eine Zustimmung voraussetzen

- Gesprächsverläufe und Aufzeichnungen sollten nach Gesprächsende gelöscht werden können bzw. sicher abgelegt werden

- Geschäftliche Nutzung muss verfügbar sein, da hierfür auch andere Datenschutzregeln seitens des Anbieters gelten als bei privater Nutzung

- Abschluss eines Auftragsverarbeitungsvertrages mit dem Anbieter

- Angaben zu den technischen und organisatorischen Maßnahmen des Anbieters müssen zur Verfügung gestellt werden

BSI veröffentlicht Kompendium für Videokonferenzsysteme

Eine sehr gute Unterstützung bei der Einführung eines Videokonferenzsystems bietet das aktuell vom Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlichte Kompendium für Videokonferenzsysteme. Es richtet sich an Entscheider, Planer, Beschaffer, Betreiber, Administratoren, Auditoren und auch Endnutzer, die über die Videokonferenzlösung Inhalte bzw. Informationen mit normalem und erhöhtem Schutzbedarf austauschen wollen. Dabei orientiert sich die Vorgehensweise und Struktur des Kompendiums am BSI IT-Grundschutz-Kompendium.

Das Kompendium für Videokonferenzsysteme soll bei der Absicherung aktueller Videokonferenzlösungen über den gesamten Lebenszyklus von der Planung bis zum Rückbau unterstützen und berücksichtigt dabei insbesondere auch Bereiche mit erhöhtem Schutzbedarf. In 9 Kapiteln werden Themen beschrieben, wie die Betrachtung zum Funktionsumfang, der technische Aufbau moderner Videokonferenzsysteme, operative Aspekte (Planung, Nutzung und Betrieb) sowie die Analyse der Gefährdungslage, Sicherheitsanforderungen und Umsetzungsempfehlungen. Weiterhin werden im letzten Kapitel Hilfsmittel zur Beschaffung einer Videokonferenzlösung bereitgestellt, die Auswahlkriterien und ein Beispiel für ein Leistungsverzeichnis liefern.

Update März 2021: Microsoft Teams, WebEx, Zoom und Co. lassen keine DSGVO-konforme Nutzung zu

Der Berliner Datenschutzbeauftragte hat am 18.02.2021 die gängigen Videokonferenzsysteme unter die Lupe genommen und entsprechende Hinweise veröffentlicht. Die Bewertung bezieht sich auf Software-as-a-Service (SaaS) Dienste. Dabei sind die großen Anbieter wie Microsoft Teams, WebEx und Zoom für die rechtskonforme Nutzung nicht zu empfehlen.